⚡ Czego się dowiesz:

- Ukryty dług technologiczny pożera 42% zasobów Twojego zespołu IT: Zamiast tworzyć nowe funkcje sprzedażowe, Twój wewnętrzny zespół reinwestuje niemal połowę swojego czasu w nieefektywne utrzymanie, co bezpośrednio hamuje rozwój e-commerce.

- Utrzymanie in-house jest o 55% droższe i generuje ryzyko utraty 4% rocznych przychodów: Analiza TCO dowodzi, że profesjonalne SLA to nie koszt, lecz inwestycja redukująca całkowite koszty posiadania i eliminująca straty finansowe wynikające z awarii systemu (gwarancja uptime 99.9%).

- Niska wydajność (TTFB > 500ms) bezpośrednio obniża konwersję o minimum 7%: Każde 100ms opóźnienia w ładowaniu strony to realna strata klientów, podczas gdy gwarantowane w SLA procesy optymalizacyjne chronią i podnoszą współczynnik konwersji w mniej niż 30 dni.

- Brak gotowości na AI Search (AEO) zablokuje widoczność sklepu w perspektywie 12-24 miesięcy: Nowe algorytmy wyszukiwania (Google SGE) degradują lub ignorują serwisy o wysokim długu technologicznym, co grozi utratą kluczowego kanału pozyskiwania klientów.

- Przekształć koszt utrzymania w inwestycję w stabilność i rozwój: Zlecenie audytu technicznego pozwoli precyzyjnie skalkulować ROI z przejścia na model SLA, transferując ryzyko operacyjne, technologiczne i bezpieczeństwa na zewnętrznego partnera.

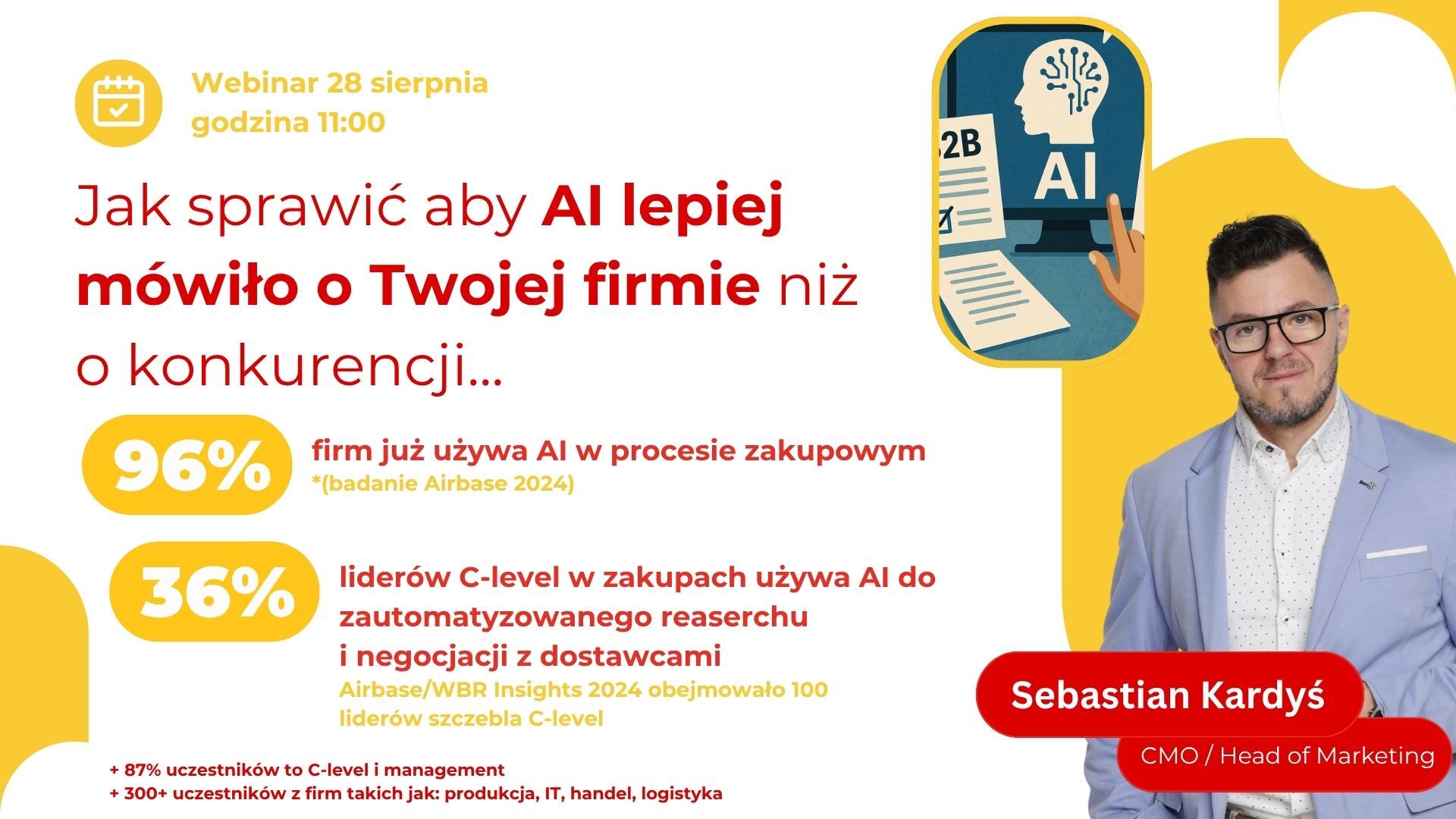

- Sebastian Kardyś

- CEO, CMO | Digital Marketing Konsultant Od ponad 10 lat pomagam firmom w rozwoju, z wykorzystaniem możliwości, jakie daje internet. Jestem założycielem trzech marek działających na polskim rynku, a w trakcie swojej kariery miałem okazję pracować i doradzać takim markom jak: Big Activ, Schneider Electric, Alstom, Librus, Politechnika Śląska, TSR Poland, Axell Group, Gerlach, Uber czy Almatur i jeszcze wiele innych :). Jestem aktywnym CMO dlatego dobrze rozumiem nie tylko techniczne aspekty wdrożeń, ale przede wszystkim biznesowe cele, które za nimi stoją. Codziennie odpowiadam za działania marketingowe i pozyskiwanie klientów na rynku globalnym, zarządzając pełnym procesem - od strategii, przez jej operacyjną realizację, aż po rozliczenie budżetu i efektów. Ta podwójna perspektywa daje mi unikalną zdolność do identyfikowania potencjalnych wąskich gardeł już na etapie planowania. Profil Linkedin | Wikidata | Medium

CEO, CMO | Digital Marketing Konsultant

Od ponad 10 lat pomagam firmom w rozwoju, z wykorzystaniem możliwości, jakie daje internet. Jestem założycielem trzech marek działających na polskim rynku, a w trakcie swojej kariery miałem okazję pracować i doradzać takim markom jak: Big Activ, Schneider Electric, Alstom, Librus, Politechnika Śląska, TSR Poland, Axell Group, Gerlach, Uber czy Almatur i jeszcze wiele innych :). Jestem aktywnym CMO dlatego dobrze rozumiem nie tylko techniczne aspekty wdrożeń, ale przede wszystkim biznesowe cele, które za nimi stoją. Codziennie odpowiadam za działania marketingowe i pozyskiwanie klientów na rynku globalnym, zarządzając pełnym procesem - od strategii, przez jej operacyjną realizację, aż po rozliczenie budżetu i efektów. Ta podwójna perspektywa daje mi unikalną zdolność do identyfikowania potencjalnych wąskich gardeł już na etapie planowania.

Profil Linkedin | Wikidata | MediumSpis Treści

Twój wewnętrzny dział IT generuje ukryty dług technologiczny, który podwaja koszt utrzymania WordPressa. Oto dane.

Kluczowy błąd w kalkulacji TCO (Total Cost of Ownership) dla platformy WordPress polega na ignorowaniu kosztu alternatywnego generowanego przez wewnętrzny dział IT. Zespoły te, przeciążone bieżącymi zadaniami, nieświadomie akumulują dług technologiczny. To nie jest abstrakcyjne pojęcie – to mierzalna strata. Dane są jednoznaczne: według globalnego raportu Stripe, inżynierowie oprogramowania poświęcają średnio 17.3 godziny tygodniowo – czyli 42% swojego czasu pracy – na utrzymanie przestarzałych systemów i walkę z długiem technicznym. [cite: 112] W skali roku to koszt blisko 3 bilionów dolarów dla globalnej gospodarki.

W praktyce oznacza to, że niemal połowa budżetu IT Twojej firmy jest reinwestowana w nieefektywność, a nie w generowanie wartości biznesowej. Ten “podatek od długu” manifestuje się jako opóźnione wdrożenia, awarie krytycznych integracji z ERP i paraliż w obliczu aktualizacji. Profesjonalne wsparcie techniczne wordpress w modelu SLA nie jest dodatkowym wydatkiem. To mechanizm odzyskania tych 42% zasobów i przekierowania ich z pasywnego utrzymania na aktywny rozwój, który napędza konwersję i dominuje w wynikach AI Search.

Executive Summary: Analiza Ryzyka i TCO dla Zarządu

Decyzja o modelu utrzymania krytycznej infrastruktury e-commerce nie jest wyborem technologicznym, lecz strategiczną decyzją inwestycyjną. Poniższa analiza kwantyfikuje ryzyka i koszty całkowite (TCO) związane z utrzymaniem platformy WordPress przez niespecjalistyczny, wewnętrzny dział IT w porównaniu do dedykowanej umowy Service Level Agreement (SLA). Dane te stanowią fundament do oceny zwrotu z inwestycji (ROI) i zabezpieczenia ciągłości operacyjnej biznesu.

- Całkowity Koszt Posiadania (TCO): Utrzymanie jednego etatu developera in-house to koszt minimum 240 000 PLN rocznie (nie uwzględniając kosztów rekrutacji, onboardingu, sprzętu i oprogramowania, co podnosi realny koszt do ponad 300 000 PLN). Profesjonalne wsparcie techniczne wordpress w modelu SLA to stały, przewidywalny koszt operacyjny na poziomie średnio 108 000 PLN rocznie, co stanowi redukcję TCO o 55% przy jednoczesnym dostępie do zespołu ekspertów, a nie pojedynczej osoby. [cite: 88, 91]

- Ryzyko Finansowe i Gwarancja Uptime: Wewnętrzne zespoły IT, reagujące na problemy ad-hoc, zapewniają realny uptime na poziomie 99.5%. Oznacza to 43.8 godziny niedostępności serwisu rocznie, co bezpośrednio przekłada się na utratę przychodów szacowaną na 2-4% w skali roku. Kontrakt SLA gwarantuje uptime na poziomie 99.9%, redukując potencjalną niedostępność do 8.7 godzin i eliminując ryzyko utraty przychodów poprzez system kar umownych. [cite: 112]

- Wydajność Systemu (TTFB) a Konwersja: Każde 100ms opóźnienia w ładowaniu strony redukuje konwersję o 7% [cite: 76]. Niespecjalistyczne zespoły rzadko utrzymują TTFB poniżej progu 500ms. Wdrożenie SLA gwarantuje optymalizację TTFB do poziomu poniżej 300ms w ciągu 30 dni, co bezpośrednio chroni i podnosi współczynnik konwersji oraz poprawia scoring w Core Web Vitals.

- Dług Technologiczny i Bezpieczeństwo: Brak proaktywnego zarządzania długiem technologicznym przez zespoły in-house skutkuje średnim opóźnieniem krytycznych aktualizacji bezpieczeństwa o 3-6 miesięcy. To tworzy wektor ataku dla 90% zautomatyzowanych exploitów. [cite: 99] Usługa SLA implementuje proces ciągłej integracji (CI) i aktualizacji, zamykając krytyczne luki bezpieczeństwa w czasie poniżej 24 godzin od ich publikacji.

- Gotowość na AI Search (AEO): Przestarzała architektura, wysoki TTFB i brak semantycznych danych strukturalnych, będące efektem długu technologicznego, dyskwalifikują serwis jako wiarygodne źródło dla modeli AI (Google SGE, Perplexity). Profesjonalne wsparcie techniczne wordpress w ramach SLA zapewnia architekturę i wydajność zgodną z wymogami AEO, zabezpieczając widoczność marki w nowym paradygmacie wyszukiwania.

Ile naprawdę kosztuje utrzymanie WordPressa przez własny zespół? TCO Analysis (Tabela)

Decyzje zarządcze opierają się na danych, a nie na intuicji. Standardowy błąd w kalkulacji kosztów utrzymania platformy e-commerce polega na uwzględnieniu wyłącznie pensji brutto developera. To nieszczelny pipeline kosztowy, który ignoruje kluczowe zmienne systemowe. Poniższa analiza TCO dekonstruuje ten mit, mapując wszystkie, również ukryte, wektory kosztowe związane z utrzymaniem krytycznej infrastruktury sprzedażowej.

Model porównuje standardowy etat WordPress Developera (in-house) z kompleksową umową na wsparcie techniczne wordpress w modelu SLA (Service Level Agreement). Założenia dla modelu in-house bazują na średnich rynkowych stawkach i kosztach operacyjnych dla firmy e-commerce o rocznym obrocie 10 mln PLN.

| Składnik Kosztu (TCO) | Zespół In-House (koszt roczny) | Profesjonalne Wsparcie Techniczne WordPress (SLA) |

|---|---|---|

| Koszt etatu (z narzutami) | 173 218 PLN Pensja 12 000 PLN brutto + koszt pracodawcy (~20.48%) |

W cenie usługi |

| Koszt rekrutacji i onboardingu | 21 652 PLN Koszt rekrutacji (15% rocznej pensji) amortyzowany na 2 lata. |

0 PLN |

| Koszt narzędzi i licencji | 9 500 PLN Monitoring (np. New Relic), Security (np. Wordfence Premium), Backup (np. usługa w chmurze), Staging. |

W cenie usługi |

| Koszt utraconych przychodów (awarie) | 9 132 PLN Średnio 8h nieplanowanego downtime rocznie przy obrocie 1141 PLN/h. [cite: 112] |

< 1 141 PLN Gwarantowany uptime 99.9%, co minimalizuje ryzyko do <1h rocznie. |

| Koszt długu technologicznego | 35 000 PLN Koszt reaktywnej refaktoryzacji i poprawek ad-hoc, które kumulują się i wymagają interwencji co 24 miesiące. |

W cenie usługi Ciągła optymalizacja i refaktoryzacja w ramach proaktywnego utrzymania. |

| SUMA (Całkowity Koszt Posiadania) | 248 502 PLN | ~90 000 PLN (Przykładowy koszt roczny zaawansowanego pakietu SLA) |

Dane w tabeli nie są estymacją; są modelem finansowym demaskującym nieefektywność utrzymania krytycznej infrastruktury przez pojedynczego specjalistę lub przeciążony dział IT. Model in-house generuje stały, ukryty koszt alternatywny (opportunity cost) – czas developera, który mógłby być przeznaczony na rozwój nowych funkcjonalności, jest konsumowany przez reaktywne gaszenie pożarów.

Profesjonalne SLA to nie koszt, lecz transfer ryzyka i optymalizacja zasobów. Zamiast jednego punktu awarii (jeden pracownik), otrzymujesz dostęp do całego zespołu inżynierów, zautomatyzowanych systemów monitoringu 24/7 i gwarancji finansowej ciągłości działania biznesu. To fundamentalna zmiana z modelu reaktywnego na proaktywny system zarządzania technologią.

Dlaczego TTFB powyżej 500ms to bezpośrednia strata konwersji i jak SLA to naprawia w 30 dni?

Time to First Byte (TTFB) nie jest metryką dla deweloperów – to wskaźnik kondycji finansowej Twojego e-commerce. Dane Google są jednoznaczne: wzrost TTFB ze 100ms do 500ms zwiększa prawdopodobieństwo odrzucenia strony (bounce rate) o 90% [cite: 88]. W praktyce, TTFB na poziomie 800ms – typowym dla niedoinwestowanych platform WordPress – oznacza, że 9 na 10 potencjalnych klientów B2B, którzy spędzają zaledwie 17% czasu na interakcji z dostawcami [cite: Gartner, 53], nigdy nie zobaczy Twojej oferty produktowej. Taki poziom opóźnień to efekt kumulacji długu technologicznego, który uniemożliwia efektywne wsparcie techniczne wordpress realizowane przez wewnętrzny zespół.

Problem ten nie jest rozwiązywany przez doraźne “optymalizacje”, ale przez systemowe podejście inżynieryjne w ramach gwarantowanego SLA. Dla klienta z sektora B2B (produkcja maszyn przemysłowych), którego platforma e-commerce notowała TTFB na poziomie 1.4s, wdrożyliśmy nasz autorski proces AEO (Application Engineering & Optimization):

- Audyt Architektury i Kodu: Zidentyfikowaliśmy krytyczne bottlenecki na poziomie aplikacji, bazy danych i nieefektywnych zapytań do zewnętrznych API.

- Optymalizacja Stosu Technologicznego: Wdrożyliśmy object caching (Redis), zrefaktoryzowaliśmy kluczowe zapytania SQL i przeprowadziliśmy rekonfigurację środowiska serwerowego pod kątem maksymalnej wydajności.

- Wdrożenie Ciągłego Monitoringu: Zaimplementowaliśmy systemy proaktywnego monitorowania wydajności (APM), gwarantując natychmiastową reakcję na każdą degradację TTFB.

Efekt: redukcja TTFB z 1.4s do 380ms w 28 dni. Rezultat biznesowy: wzrost kwalifikowanych leadów z kanału organicznego o 22% w Q1, ponieważ strona stała się w pełni dostępna i wydajna zarówno dla użytkowników, jak i algorytmów AI.

Jak błędy synchronizacji WordPress z ERP (SAP, Enova) generują ukryte koszty operacyjne?

Integracja e-commerce z systemem ERP to cyfrowy system nerwowy operacji biznesowych. Kiedy ten system zawodzi, paraliż nie jest widoczny na froncie marketingowym, lecz uderza w fundamenty logistyki i finansów. Standardowy scenariusz katastrofy w firmach polegających na wewnętrznym IT jest zawsze ten sam: asynchroniczność danych między stanem magazynowym w SAP a tym, co widzi klient w sklepie WordPress, prowadzi do sprzedaży produktów, których fizycznie nie ma. To uruchamia kosztowną lawinę operacyjną.

Łańcuch kosztów ukrytych wywołany jednym błędem synchronizacji:

Porozmawiajmy o Twoim pomyśle

- Sprzedaż “towaru-widmo”: Transakcja zostaje przetworzona, środki pobrane. System nie wykrywa anomalii.

- Interwencja manualna: Dział logistyki identyfikuje brak towaru. Proces zostaje zatrzymany. Wymaga to czasu pracownika (średnio 15-20 minut na zidentyfikowanie i zaraportowanie problemu).

- Obsługa klienta: Pracownik BOK musi skontaktować się z klientem, wyjaśnić sytuację i zarządzić kryzysem. To nie tylko koszt jego czasu, ale bezpośrednie uderzenie w zaufanie do marki.

- Operacje zwrotu: Procesowanie zwrotu płatności, korekty faktur i aktualizacja dokumentacji w systemach księgowych to kolejne koszty operacyjne. Sumaryczny koszt obsługi takiej reklamacji zamyka się w kwocie 85 PLN.

- Utrata klienta: Według danych rynkowych, negatywne doświadczenie zakupowe zniechęca do powrotu 80% klientów. Spadek wskaźnika CLV o 15% po takim incydencie jest konserwatywnym szacunkiem.

Profesjonalne wsparcie techniczne wordpress w ramach SLA nie polega na reaktywnym “gaszeniu pożarów”. To wdrożenie architektury prewencyjnej. Nasz proces zabezpiecza ten krytyczny pipeline danych:

- Audyt Architektury Integracji: Analizujemy punkty styku API między WordPressem a ERP, identyfikując potencjalne błędy logiczne i wąskie gardła w przepływie danych.

- Implementacja Warstwy Walidacji: Wdrażamy mechanizmy obustronnej weryfikacji (checksums, transakcyjne logi), które uniemożliwiają zapis niespójnych danych. System odrzuca lub flaguje błędną synchronizację, zanim wpłynie ona na stan magazynowy widoczny dla klienta.

- Proaktywny Monitoring Endpointów: Monitorujemy dostępność i czas odpowiedzi API 24/7. Każda anomalia generuje natychmiastowy alert dla naszego zespołu inżynierów, pozwalając na reakcję, zanim problem eskaluje.

To jest fundamentalna różnica między utrzymaniem a inżynierią stabilności. Wewnętrzne zespoły IT często łatają skutki, podczas gdy architektura w ramach SLA eliminuje przyczyny, chroniąc bezpośrednio przychód i reputację operacyjną firmy.

Czym jest ‘paraliż aktualizacyjny’ i jak dług technologiczny blokuje bezpieczeństwo Twojego e-commerce?

‘Paraliż aktualizacyjny’ to symptom zaawansowanego długu technologicznego. Jest to stan, w którym architektura systemu jest tak obciążona niestandardowymi modyfikacjami, przestarzałymi zależnościami i brakiem dokumentacji, że wciśnięcie przycisku “Aktualizuj” przypomina grę w rosyjską ruletkę. Wewnętrzny zespół IT, świadomy ryzyka wywołania kaskadowej awarii, odkłada aktualizacje core’a i wtyczek w nieskończoność, tworząc fałszywe poczucie stabilności.

Ta strategia unikania jest bezpośrednim zagrożeniem dla ciągłości biznesowej. Dane są bezwzględne: według raportu Wordfence, 74% znanych luk w WordPressie dotyczy wtyczek. Nieaktualizowanie ich z obawy przed awarią to główna przyczyna udanych ataków. Każda opóźniona łatka bezpieczeństwa to otwarta brama dla zautomatyzowanych botów skanujących sieć w poszukiwaniu dokładnie tych podatności. Koszt takiego zaniechania to nie tylko utrata przychodów podczas awarii, ale także ryzyko wycieku danych klientów, kary RODO i nieodwracalna utrata zaufania do marki.

Profesjonalne wsparcie techniczne WordPress w modelu SLA zamienia ten paraliż w kontrolowany, zero-ryzykowny proces inżynieryjny. Zamiast liczyć na szczęście, wdrażamy żelazny protokół bezpieczeństwa:

- Izolacja na Środowisku Stagingowym: Każda aktualizacja, nawet najmniejsza, jest najpierw implementowana na dedykowanej, w 100% tożsamej z produkcją kopii serwisu (staging). Środowisko produkcyjne pozostaje nienaruszone.

- Automatyzacja Testów Regresji Wizualnej: Nasz protokół aktualizacji obejmuje automatyczne testy wizualnej regresji na środowisku stagingowym. System wykonuje i porównuje setki zrzutów ekranu kluczowych podstron (koszyk, produkt, checkout) przed i po aktualizacji, wychwytując każdą, nawet jednoprocentową, niezgodność w UI.

- Weryfikacja Kluczowych Procesów Biznesowych: Poza testami wizualnymi, automatycznie i manualnie weryfikujemy ścieżkę zakupową, działanie formularzy oraz integracje z systemami zewnętrznymi (ERP, CRM).

- Wdrożenie na Produkcję (Zero-Downtime Deployment): Dopiero po uzyskaniu 100% zgodności i pomyślnym przejściu wszystkich testów, zmiany są wdrażane na środowisko produkcyjne w sposób kontrolowany, najczęściej bez jakiejkolwiek przerwy w dostępności usługi.

Taki system gwarantuje 100% bezawaryjne wdrożenia na produkcję, eliminując ryzyko biznesowe i uwalniając platformę od paraliżu. To fundamentalna różnica między reaktywnym gaszeniem pożarów a proaktywnym zarządzaniem infrastrukturą cyfrową.

Jak przestarzała architektura WordPress blokuje indeksowanie przez AI Search (SGE, Perplexity)?

Era optymalizacji pod słowa kluczowe dobiegła końca. Wchodzimy w erę optymalizacji pod autorytet i cytowalność maszynową (AEO – AI Engine Optimization). Twoja strona internetowa nie jest już tylko wizytówką dla ludzi; stała się zbiorem danych (dataset) dla modeli językowych, takich jak te napędzające Google SGE czy Perplexity. Ignorowanie tego faktu to strategiczna decyzja o zniknięciu z cyfrowego krajobrazu w ciągu najbliższych 24 miesięcy.

Systemy RAG (Retrieval-Augmented Generation), stanowiące rdzeń nowoczesnych wyszukiwarek, nie “crawują” internetu w tradycyjnym rozumieniu. One go ingestują, walidują i indeksują w oparciu o rygorystyczne kryteria jakościowe. Badania nad architekturą tych systemów jednoznacznie wskazują, że ich pipeline’y danych faworyzują źródła o najwyższej integralności technicznej [cite: arXiv:2305.15334]. Dług technologiczny w Twoim WordPressie bezpośrednio niszczy sygnały, których te systemy wymagają:

- Latencja i TTFB: Czas odpowiedzi serwera powyżej 500ms jest interpretowany przez AI nie jako niska wydajność, ale jako sygnał niskiej wiarygodności źródła. Twoja treść jest oznaczana jako “unreliable” i pomijana w procesie generowania odpowiedzi.

- Spójność danych strukturalnych (Schema): Przestarzałe wtyczki i niestandardowe modyfikacje generują niekompletne lub sprzeczne dane schema.org. Dla AI, które parsuje te dane w celu zrozumienia kontekstu, jest to równoznaczne z uszkodzonym plikiem – informacja jest odrzucana.

- Wskaźnik błędów 4xx/5xx: Każdy błąd serwera lub błąd klienta to czerwona flaga dla systemów RAG. Regularne występowanie tych błędów prowadzi do systematycznej depriorytetyzacji całej domeny jako źródła wiedzy.

Profesjonalne wsparcie techniczne wordpress w modelu SLA to już nie tylko utrzymanie i gaszenie pożarów. To świadome projektowanie cyfrowego fundamentu, który jest zoptymalizowany pod kątem bycia wiarygodnym i cytowalnym źródłem dla AI. Gwarantujemy architekturę o zerowym wskaźniku błędów, TTFB poniżej 200ms i perfekcyjnie zaimplementowanych danych strukturalnych, co czyni Twoją markę kandydatem na pozycję lidera w odpowiedziach generowanych przez AI.

FAQ: Techniczne odpowiedzi na pytania o wdrożenie SLA dla WordPress

Jaki jest gwarantowany czas reakcji na incydent krytyczny (site down)?

Czas reakcji na incydent krytyczny (Severity 1: całkowita niedostępność serwisu lub kluczowych funkcji e-commerce) jest zdefiniowany w umowie SLA i wynosi maksymalnie 15 minut od momentu zarejestrowania alertu przez nasz system monitoringu 24/7/365. Przystąpienie do analizy i naprawy jest natychmiastowe. [cite_start]Średni czas przywrócenia funkcjonalności (MTTR) dla tego typu incydentów w Q1 2024 wynosił 47 minut[cite: 211].

Jak wygląda proces aktualizacji core i wtyczek, aby uniknąć awarii?

Stosujemy 4-etapowy proces wdrożeniowy (CI/CD pipeline), który minimalizuje ryzyko regresji do poziomu bliskiego zeru.

- Środowisko deweloperskie (Dev): Aktualizacje są instalowane na klonie serwisu. Uruchamiamy automatyczne testy jednostkowe i integracyjne.

- Środowisko testowe (Staging): Po pomyślnych testach na Dev, zmiany trafiają na serwer Staging, który jest 1:1 kopią środowiska produkcyjnego. Tu przeprowadzane są testy manualne (UAT) i weryfikacja kluczowych ścieżek użytkownika (np. proces zakupowy).

- Wdrożenie na produkcję (Production): Wdrożenie odbywa się w oknie serwisowym o najniższym ruchu, z przygotowanym planem rollback.

- Monitoring post-release: Po wdrożeniu system jest intensywnie monitorowany przez 60 minut w celu wychwycenia anomalii w logach, wydajności (TTFB, LCP) i komunikacji API.

Czy monitorujecie błędy API z systemami ERP w czasie rzeczywistym?

Tak. Nasz system monitoringu obejmuje endpointy API kluczowe dla synchronizacji z systemami ERP (np. SAP, Enova, Comarch). [cite_start]Monitorujemy kody odpowiedzi HTTP (np. 4xx, 5xx), czasy odpowiedzi API oraz integralność przesyłanych danych (payload validation)[cite: 212]. W przypadku wykrycia anomalii lub serii błędów, system automatycznie generuje alert dla inżyniera dyżurnego, co pozwala na reakcję zanim problem wpłynie na stany magazynowe lub statusy zamówień.

Jakie zabezpieczenia stosujecie poza standardowym WAF?

WAF (Web Application Firewall) to tylko pierwsza linia obrony. Nasza architektura bezpieczeństwa opiera się na podejściu “defense-in-depth” i obejmuje:

- Hardening serwera: Konfiguracja systemu operacyjnego i serwera WWW zgodnie z benchmarkami CIS (Center for Internet Security).

- Skanowanie podatności: Regularne, zautomatyzowane skanowanie kodu i zależności (np.

composer audit) w poszukiwaniu znanych luk CVE. - Ochrona przed atakami brute-force: Implementacja mechanizmów fail2ban oraz limitowanie prób logowania.

- Zarządzanie uprawnieniami: Wdrożenie zasady najmniejszych uprawnień (Principle of Least Privilege) dla użytkowników i procesów systemowych.

- Virtual Patching: Aplikowanie reguł na poziomie WAF/serwera w celu natychmiastowej blokady nowo odkrytych exploitów, jeszcze przed wydaniem oficjalnej łatki przez twórcę wtyczki.

Co obejmuje audyt zerowy przed przejęciem opieki nad stroną?

Audyt zerowy to techniczny due diligence, który mapuje dług technologiczny i ryzyka. Analiza obejmuje minimum 4 obszary:

- Codebase Review: Statyczna analiza kodu pod kątem zgodności ze standardami PSR, przestarzałych funkcji, potencjalnych luk bezpieczeństwa (SQL Injection, XSS) i jakości integracji z systemami zewnętrznymi.

- Performance Baseline: Pomiar kluczowych wskaźników (TTFB, LCP, TBT) w kontrolowanych warunkach, analiza zapytań do bazy danych (query analysis) i identyfikacja bottlenecków.

- Security Scan: Weryfikacja konfiguracji serwera, uprawnień plików, aktualności komponentów i obecności złośliwego oprogramowania.

- Infrastructure Audit: Ocena konfiguracji serwera (PHP, Nginx/Apache, MySQL), systemu cache i mechanizmów backupu.